【資料公開】「20分で分かる!Control Towerが実現できる効率的なマルチアカウント管理」という内容で登壇しました - Classmethod Cloud Security Fes.

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは!AWS事業本部のおつまみです。

2024/11/21(木)に開催された Classmethod Cloud Security Fes.基礎知識から生成AI対策までクラウドセキュリティの最新情報を学ぶ1日 にて、「20分で分かる!Control Towerが実現できる効率的なマルチアカウント管理」というタイトルでLT登壇しました。

本イベントの全体概要はこちらになります。

発表の際の資料を本ブログにて公開いたします。

登壇資料

前提

セッション概要

AWS環境でのマルチアカウント管理に悩んでいませんか?本セッションでは、AWS Control Towerの基礎から、それがもたらす効率的なマルチアカウント管理の可能性まで、初心者にも分かりやすく解説します。Control Towerとは何か、どのような課題を解決できるのか、導入のメリットは何かを、具体例を交えてご紹介します。複雑に思えるマルチアカウント管理の世界が、Control Towerによってどのように簡素化されるのか、20分で理解できる内容となっています。Control Tower導入を検討されている方、マルチアカウント管理の効率化に興味がある方は、ぜひご参加ください。

セッション対象者

- マルチアカウント管理に興味のある方

- マルチアカウント管理に課題を感じている方

- AWS Control Towerというワードに惹かれた方

セッションレベル

- 100 ~ 200

※レベルの説明

- Level 100 : AWS サービスの概要を解説するレベル

- Level 200 : トピックの入門知識を持っていることを前提に、ベストプラクティス、サービス機能を解説するレベル

- Level 300 : 対象のトピックの詳細を解説するレベル

- Level 400 : 複数のサービス、アーキテクチャによる実装でテクノロジーがどのように機能するかを解説するレベル

セッションゴール

- AWS Control Towerで実現できることを知っていただくこと

- マルチアカウント管理ってなんか難しそう・・という概念をなくしていただくこと

解説

1. マルチアカウント管理が必要な理由

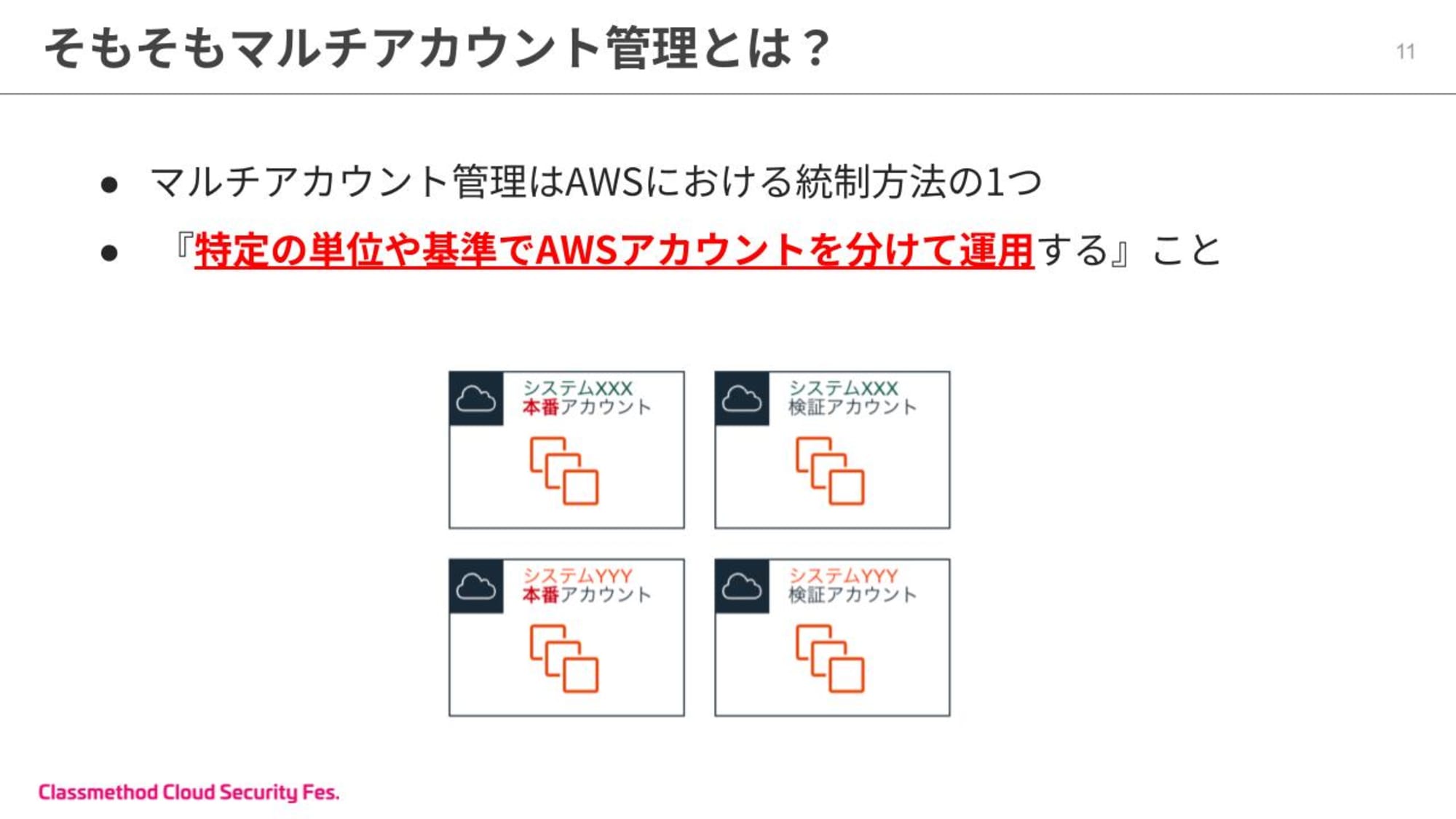

そもそもマルチアカウント管理とは、AWSにおける統制方法の1つであり、『特定の単位や基準でAWSアカウントを分けて運用する』ことです。組織のニーズや目的に応じて、異なるアカウントを戦略的に管理する方法です。

この図にあるようにシステムや本番・検証などのアカウントごとにわけることが一般的です。

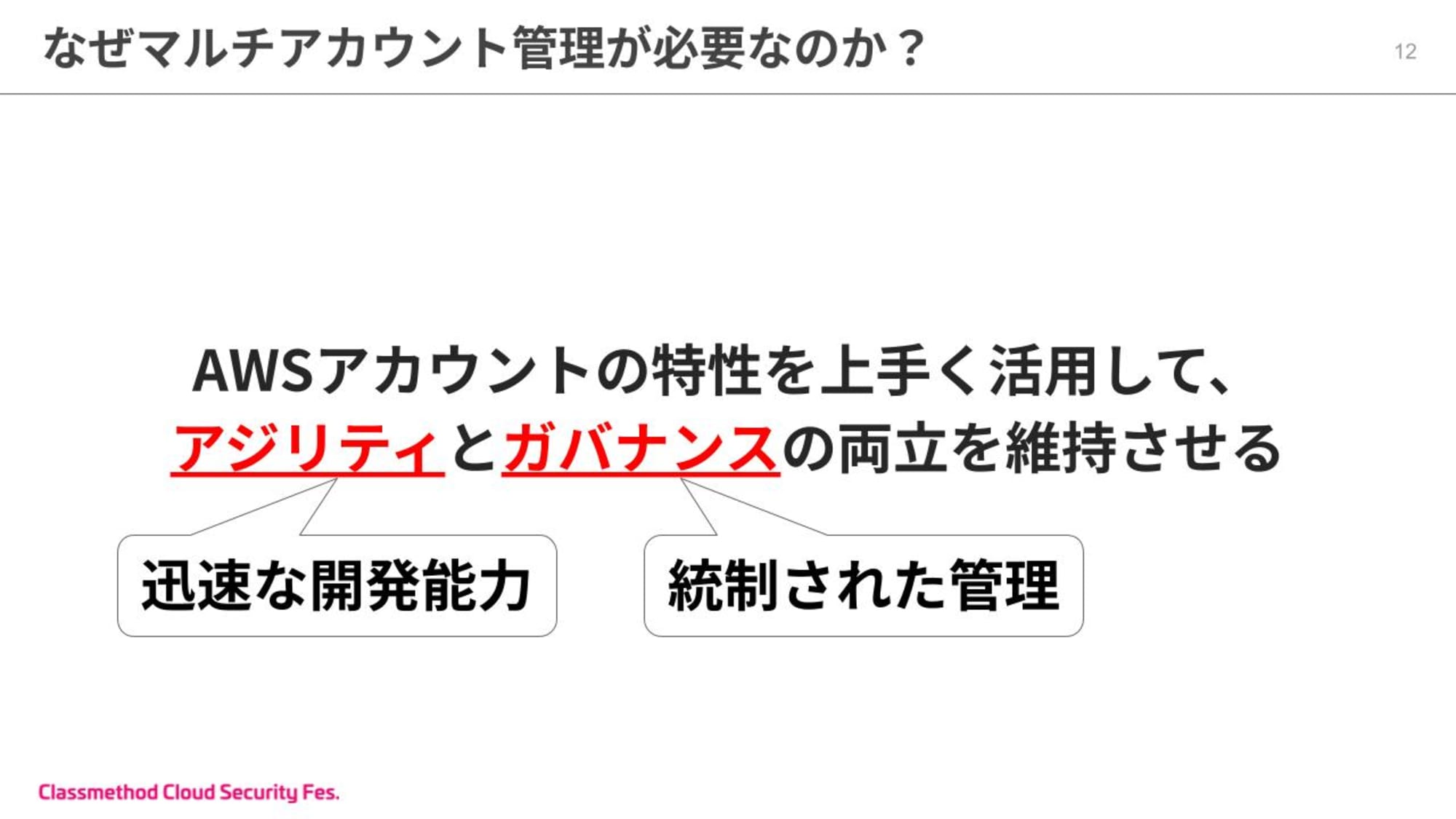

なぜマルチアカウント管理が必要なのでしょう?

理由はマルチアカウント管理の本質は、AWSアカウントの特性を上手く活用して、アジリティとガバナンスの両立を維持させるためです。つまり、「迅速な開発能力」と「統制された管理」のバランスを取ることが必要となるためです。

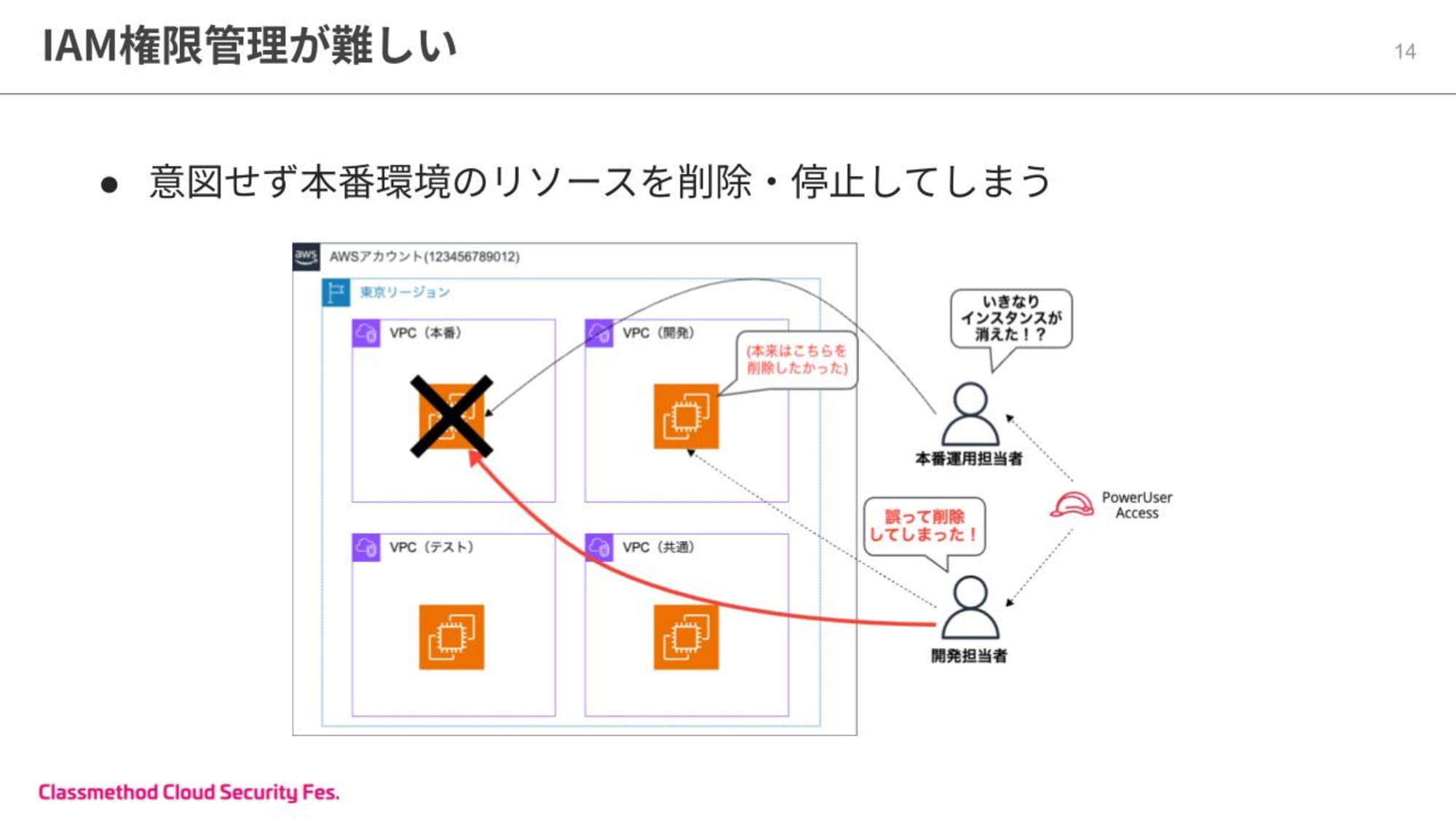

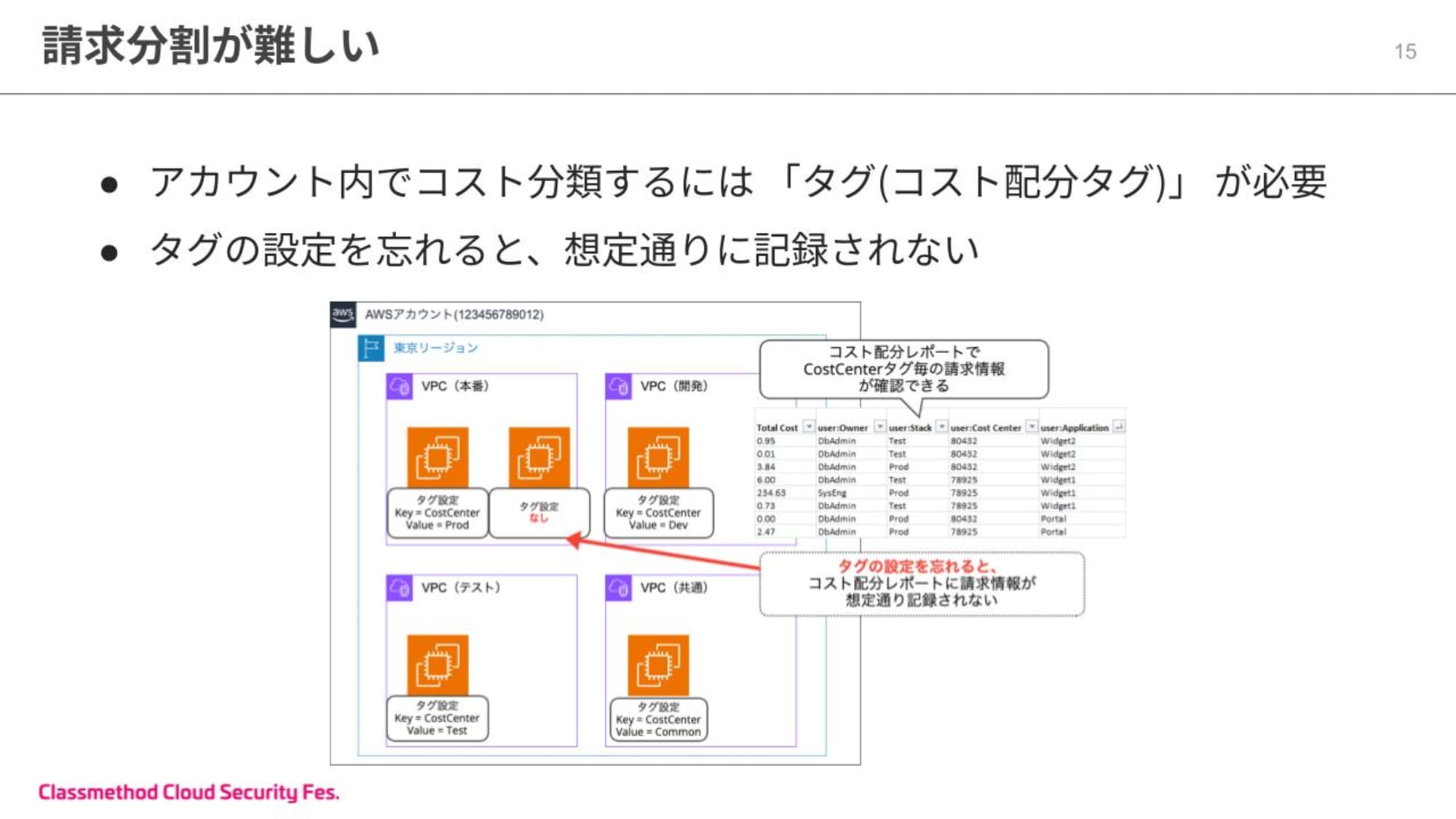

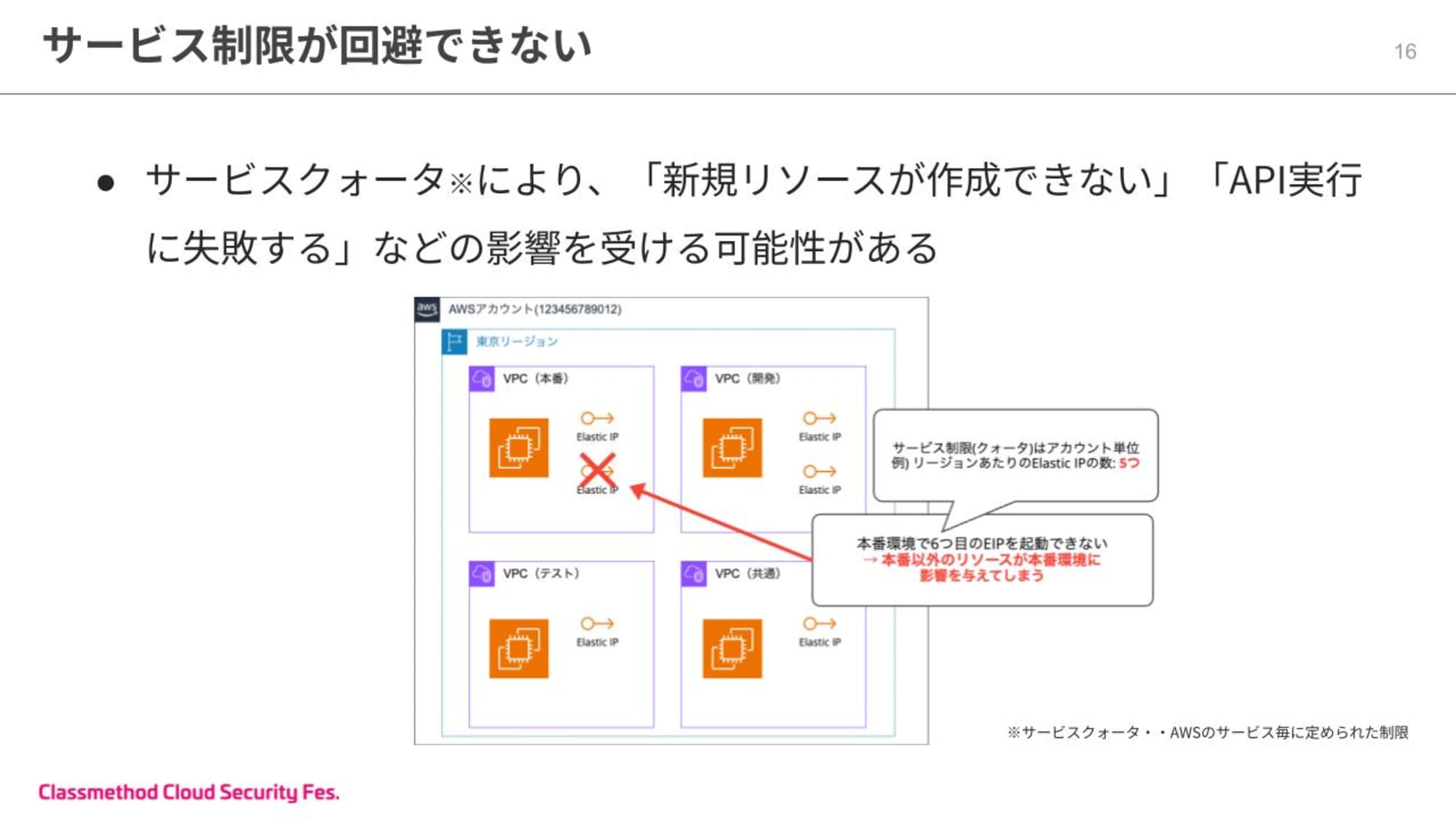

シングルアカウント運用だとこれらのお悩みが出てきます。

そこでマルチアカウント運用に取り組んでみる必要が出てきます。

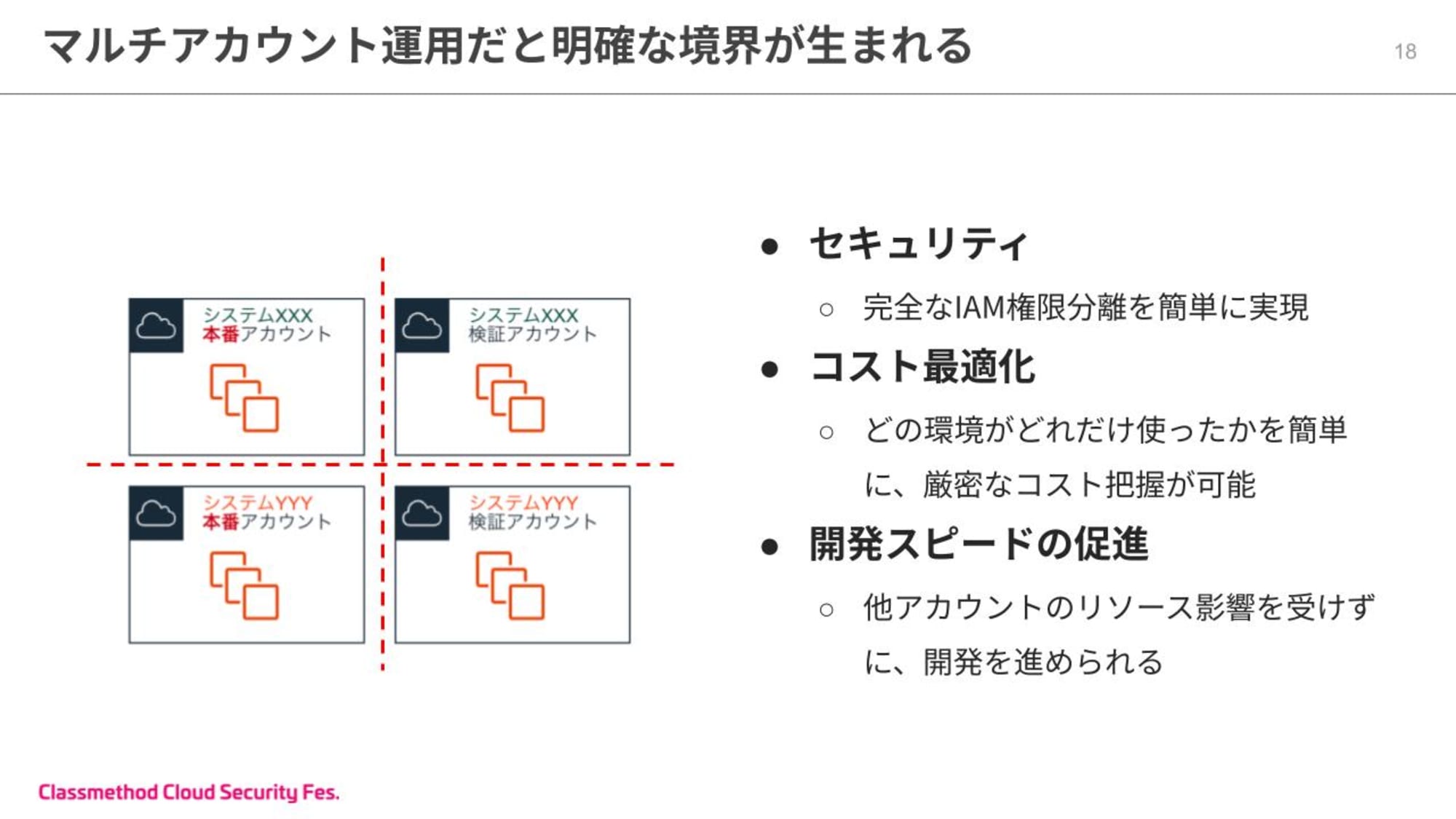

マルチアカウント運用により、下記の観点で明確な境界線が生まれます。

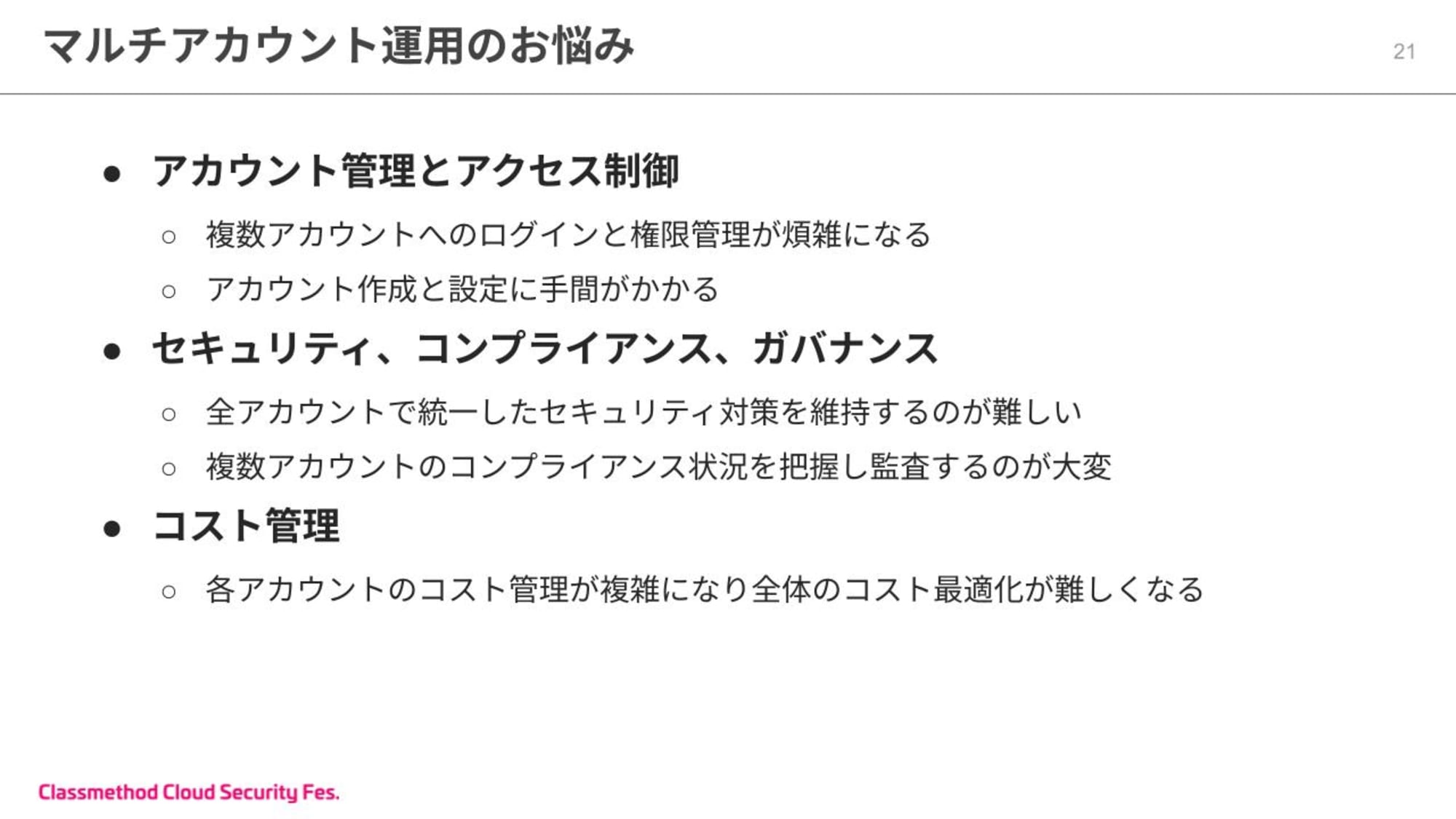

とはいえ、マルチアカウント運用をやっていくと新たなお悩みも生まれます。

これらのお悩みを解決するのが・・・

AWS OrganizationsとAWS Control Towerです!!!!

2つサービス出てきましたが、AWS Organizationsが複数のAWSアカウントを一元管理する基盤となり、AWS Control Towerはその上でマルチアカウント環境のセットアップと統制を自動化するサービスとして機能します。

今回はセキュリティフェスということもあったため、統制管理を目的とした AWS Control Tower に注目します。

2. AWS Control Towerとは

AWS Control Towerは、マルチアカウント環境のセットアップと統制を自動化するサービスです。

AWSのベストプラクティスに基づいて構成したアカウントを、セキュアかつスケーラブルに展開できます。

数クリックで利用開始でき、1〜2時間程度で構築が完了します。

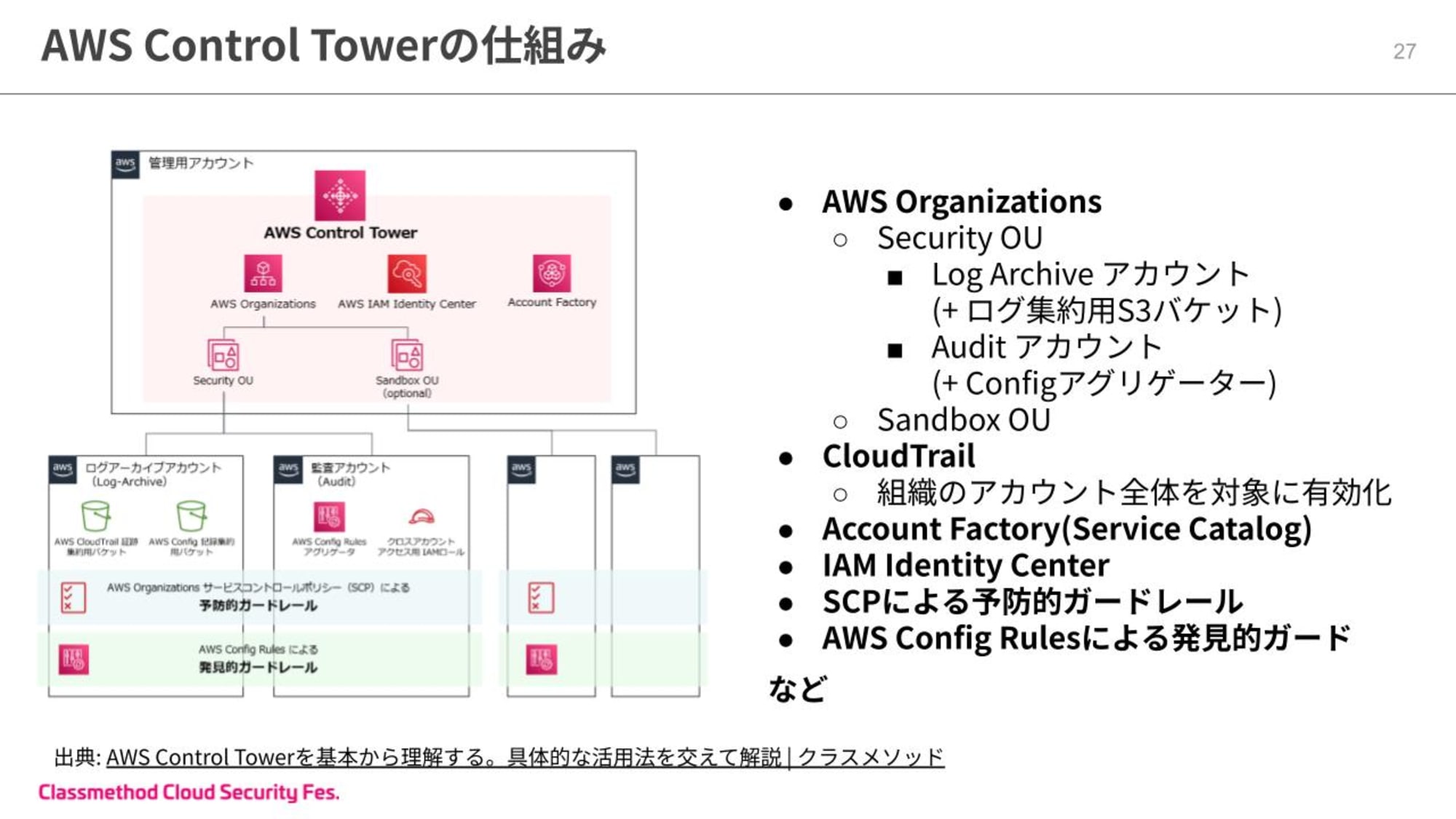

具体的な仕組みはこのようになっています。

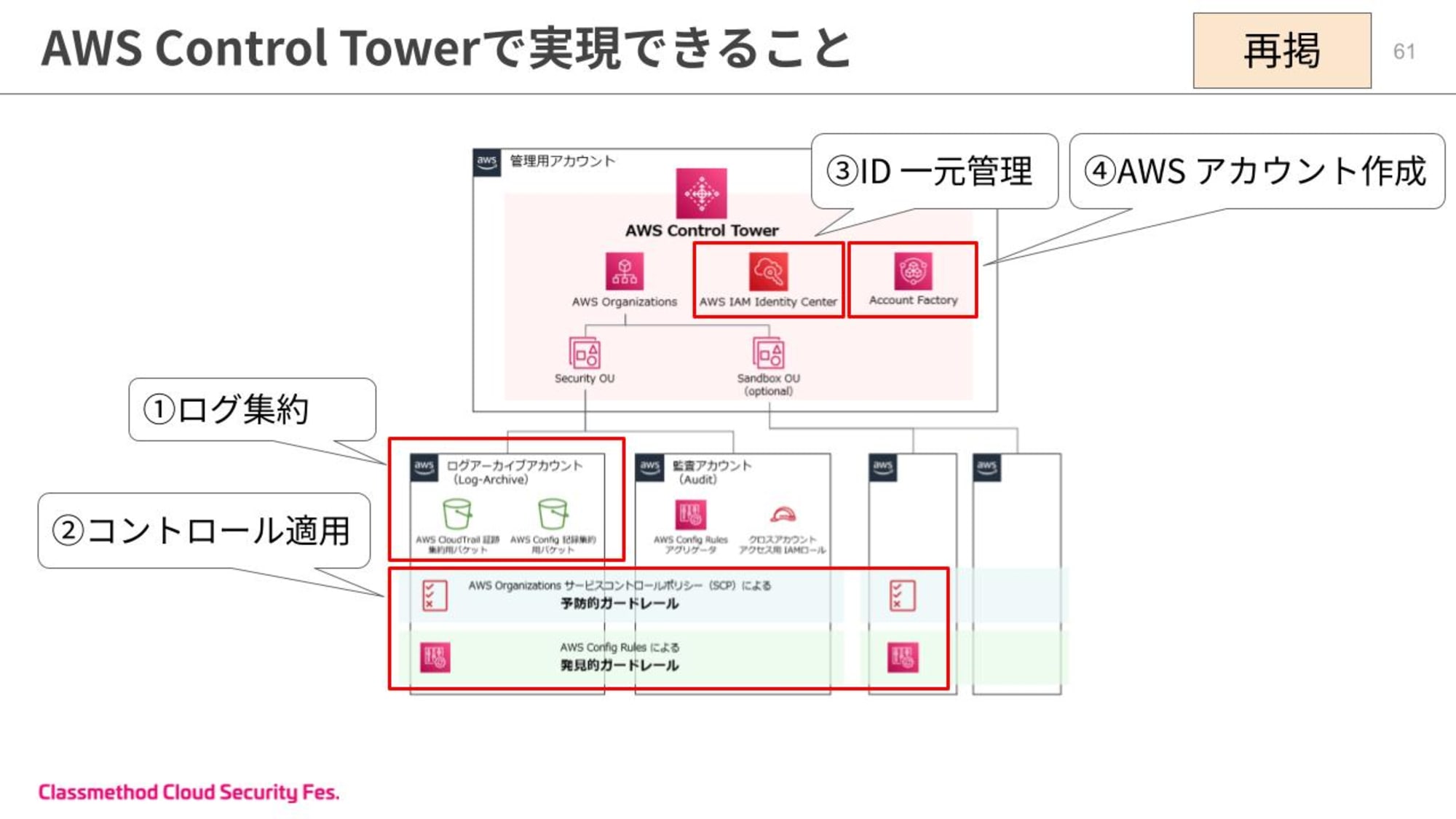

AWS Organizationsを活用し、Security OUやSandbox OUなどの組織単位を自動的に作成します。

そしてCloudTrailによるログ管理、IAM Identity Centerでのアクセス管理、SCPによる予防的ガードレールなど、多様な機能を統合的に提供します。

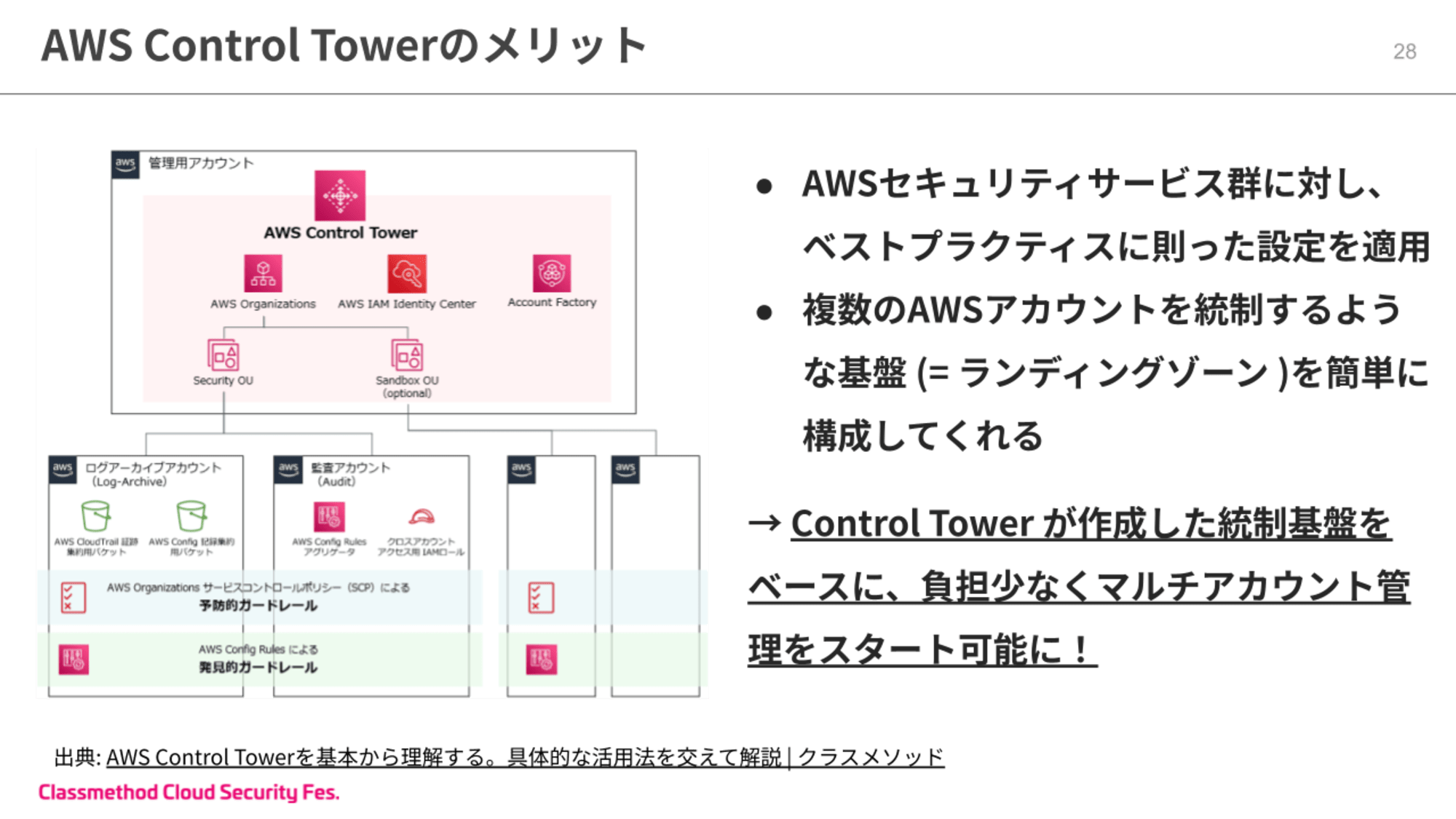

Control Towerのメリットは、AWSセキュリティサービス群に対し、ベストプラクティスに則った設定を適用します。

また「ランディングゾーン」と呼ばれる統制基盤を簡単に構成でき、負担少なくマルチアカウント管理をスタートできます。

3. AWS Control Towerで実現できること

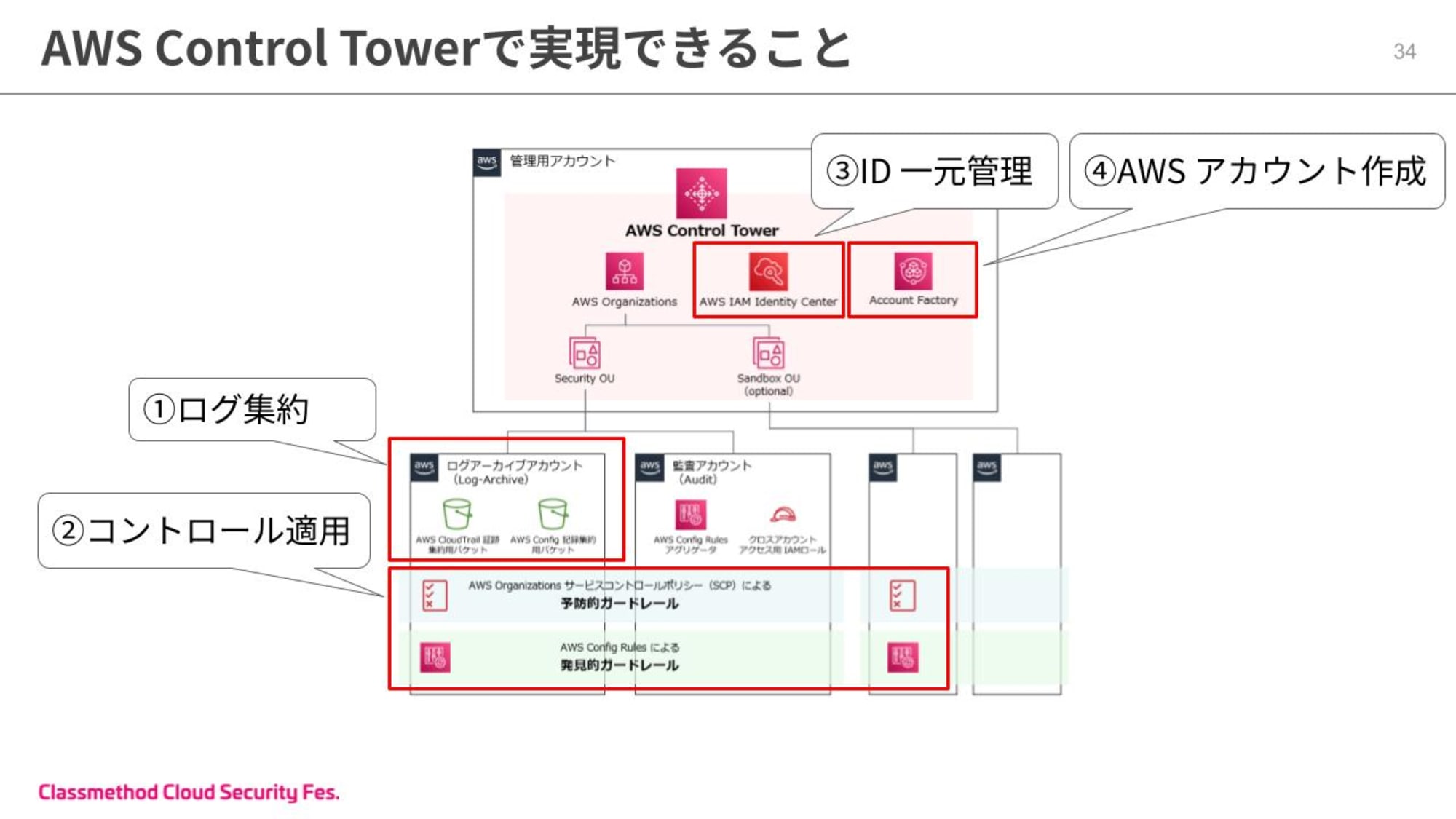

AWS Control Towerは、主に4つの重要な機能を提供し、マルチアカウント環境の管理を劇的に簡単にします。

- ログ集約

- コントロール適用

- ID一元管理

- AWSアカウント作成

先ほどの仕組みに機能をおこすとこちらのように図のようになります。

機能1. ログ集約

マルチアカウント管理において、集約されるAWS操作ログの管理が重要です。

AWS操作ログとは、「誰が、いつ、何をしたのか」を記録するログです。このようにAPIを通じて行われた操作がログに記録されます。AWSだとAWS CloudTrail・AWS Configが該当するサービスです

AWS操作ログの管理は、AWSの業務監査・リスク監査の実現、ガバナンスの基本となります。

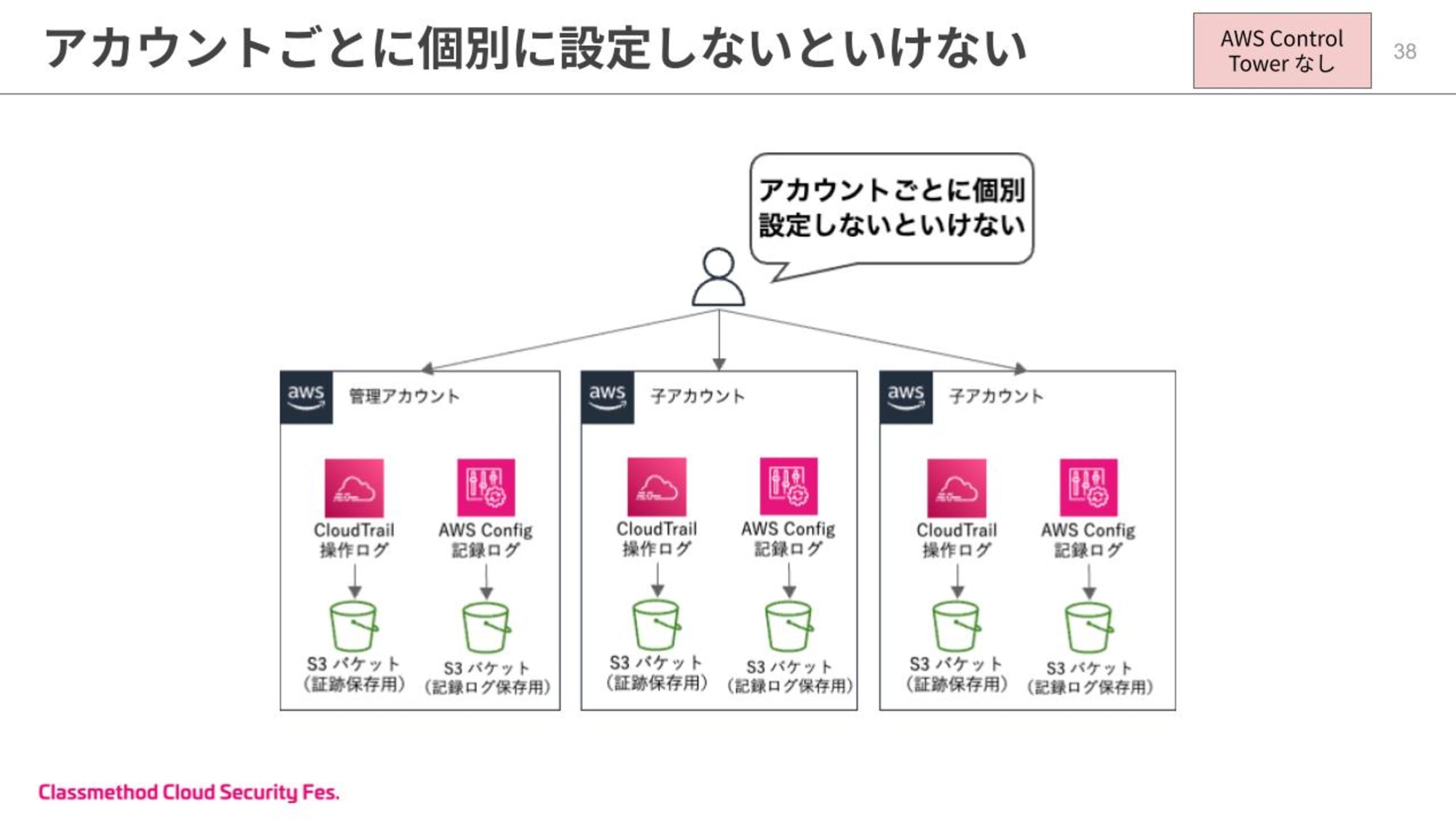

ここでControl Towerがなかったときを考えてみます。

従来は各アカウントごとに個別にログ保存を設定する必要がありました。これだと手間かつ、何か起こった場合のログ調査が難航します。

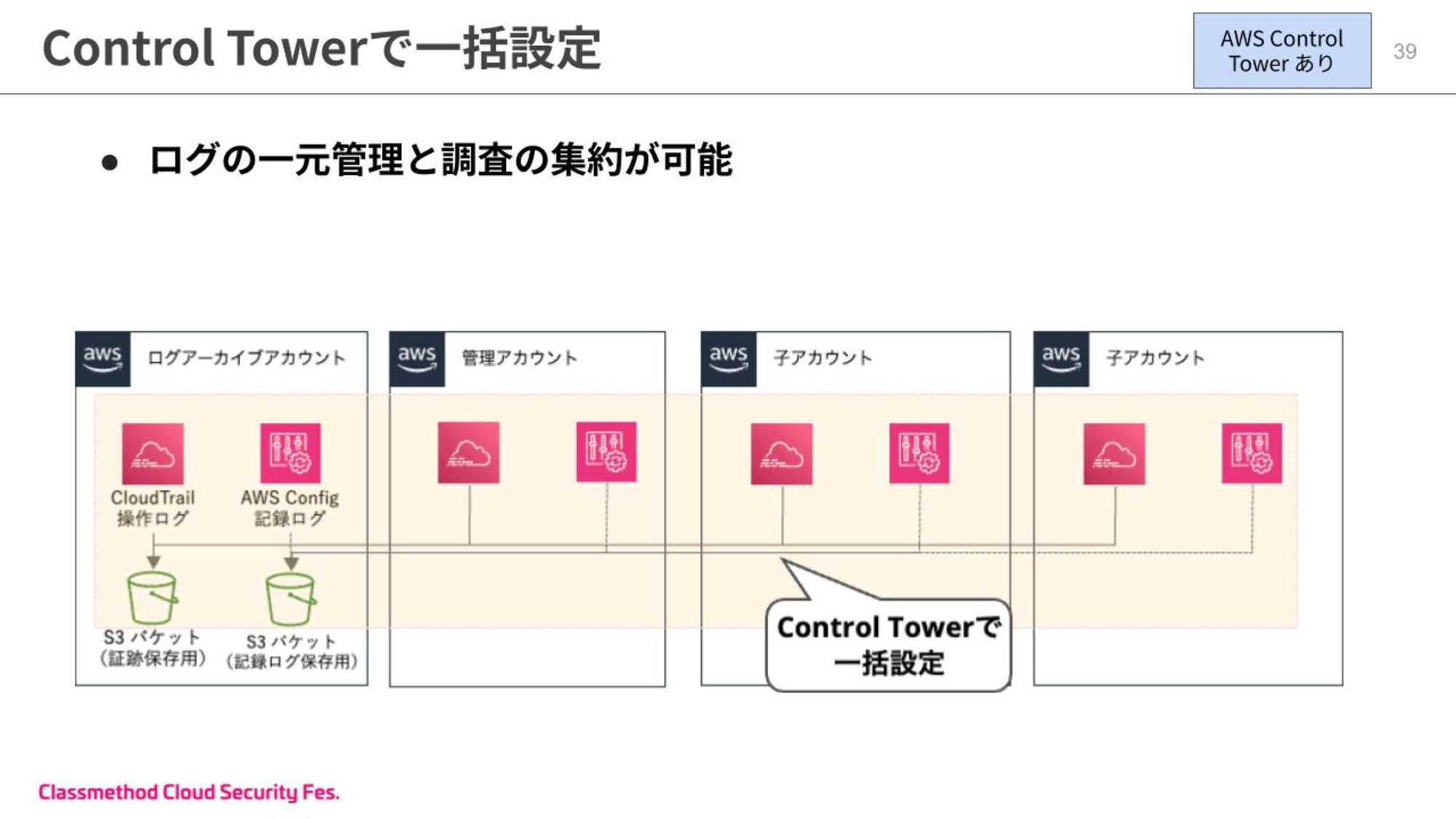

それをControl Towerを使うことで、ログアーカイブアカウントにてログの一元管理と調査の集約が簡単に実現できます。

自動的なログ収集によりセキュリティと監査の強化ができ、コンプライアンス要件への対応も可能となります。

機能2. コントロール適⽤

ここでガードレールという言葉がでてくるので先に説明します。

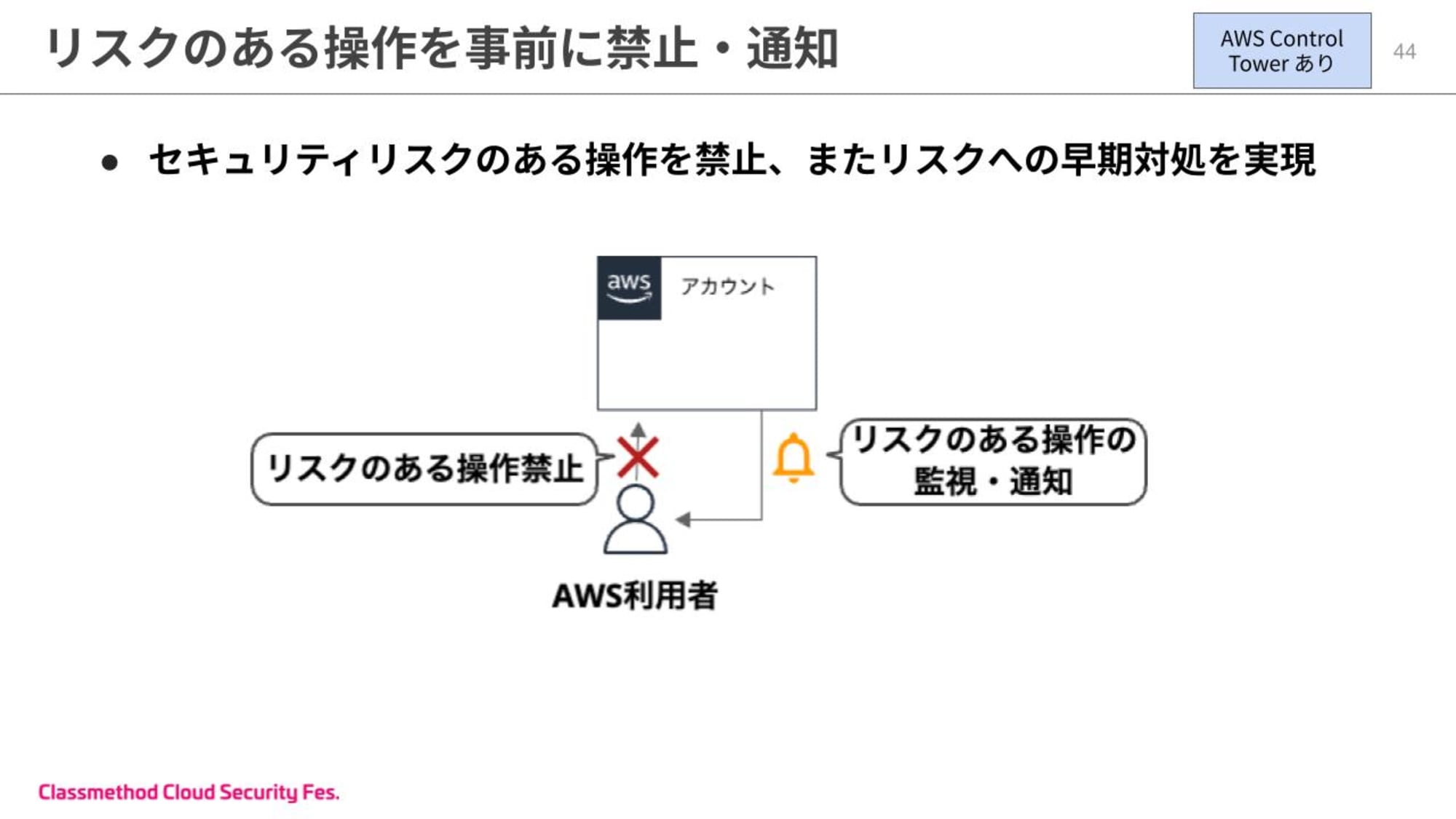

ガードレールとはセキュリティリスクのある操作を事前に防止・通知する仕組みのことです。

なお、ガードレールはAWS Control Tower上では旧名称であり、現在は「コントロール」と置き換わっています...が、

旧名称のほうがイメージがつきやすいかと思います。

こちらのイラストのように道端にあるガードレールと同じで防御壁を指します。

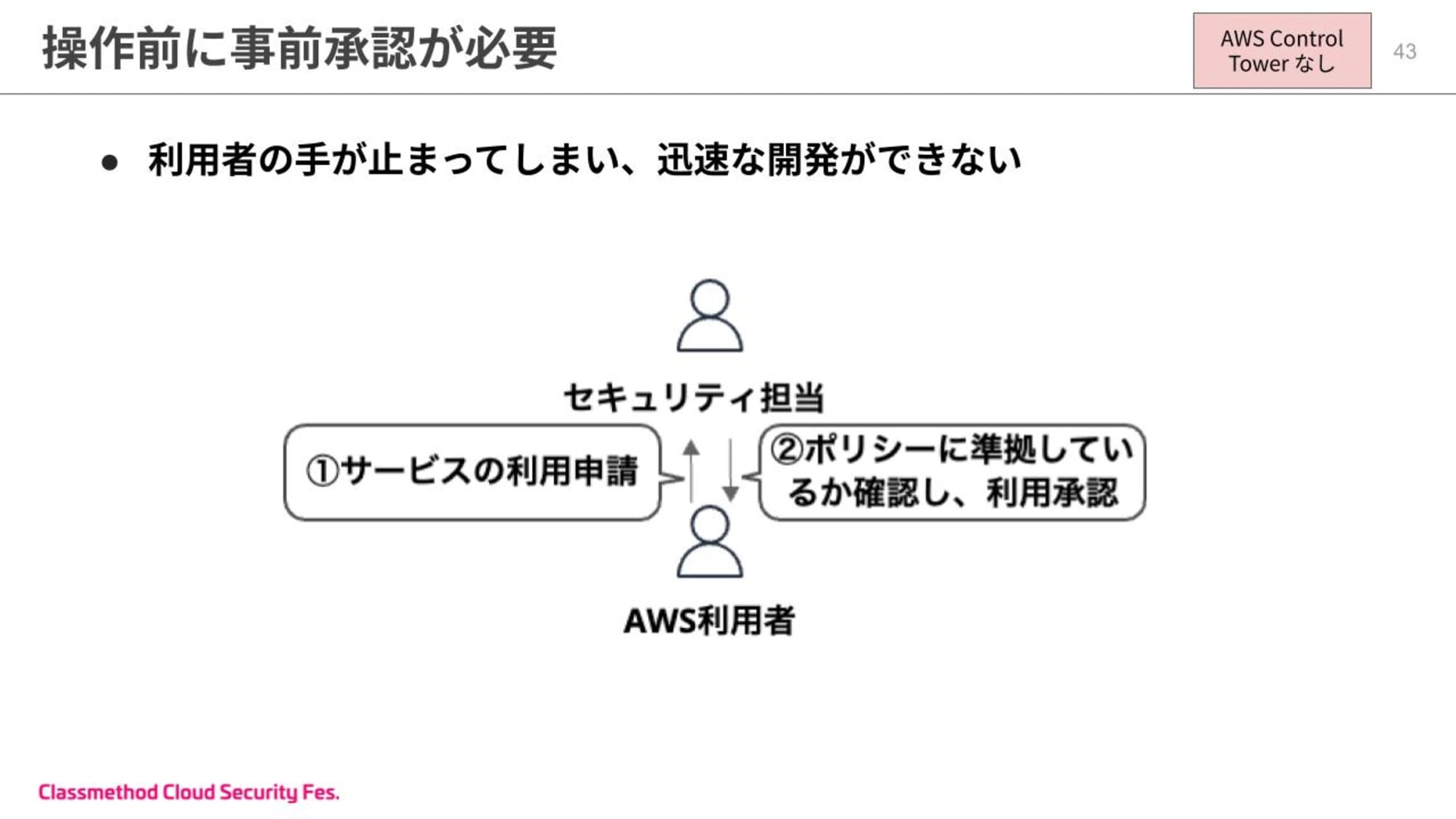

従来ではガードレールがないと、このように操作前に事前承認が必要となってしまいます。

このように利用者がサービスの利用申請をして、承認者がポリシーに準拠しているか確認してから利用承認をするだと、利用者の手が止まってしまい、迅速な開発がで困難になってしまいます。

そこでAWS Control Towerを導入することで、リスクのある操作を事前に自動的に禁止したり、通知ができます。

例えば、重要なリソースの不用意な削除や、セキュリティ設定の変更を自動的にブロックしたり、リスクのある操作を即座に関係者に通知したりすることができます。これにより、セキュリティを担保しながら、開発チームの生産性も維持できます。

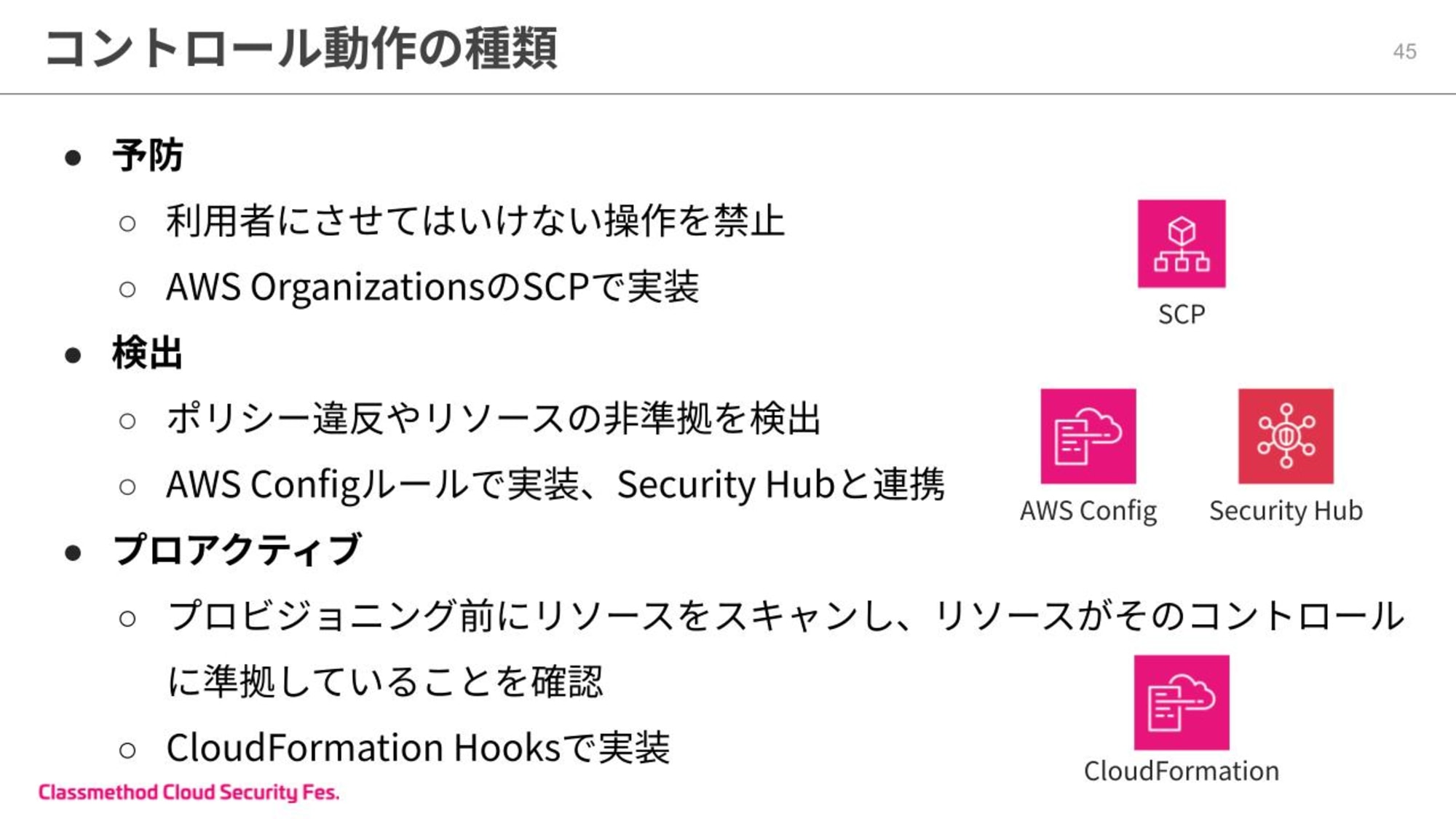

そして、適用できるコントロールの動作とガイダンスの種類は以下の通りです。

動作には、予防・検出・プロアクティブの3つがあります。

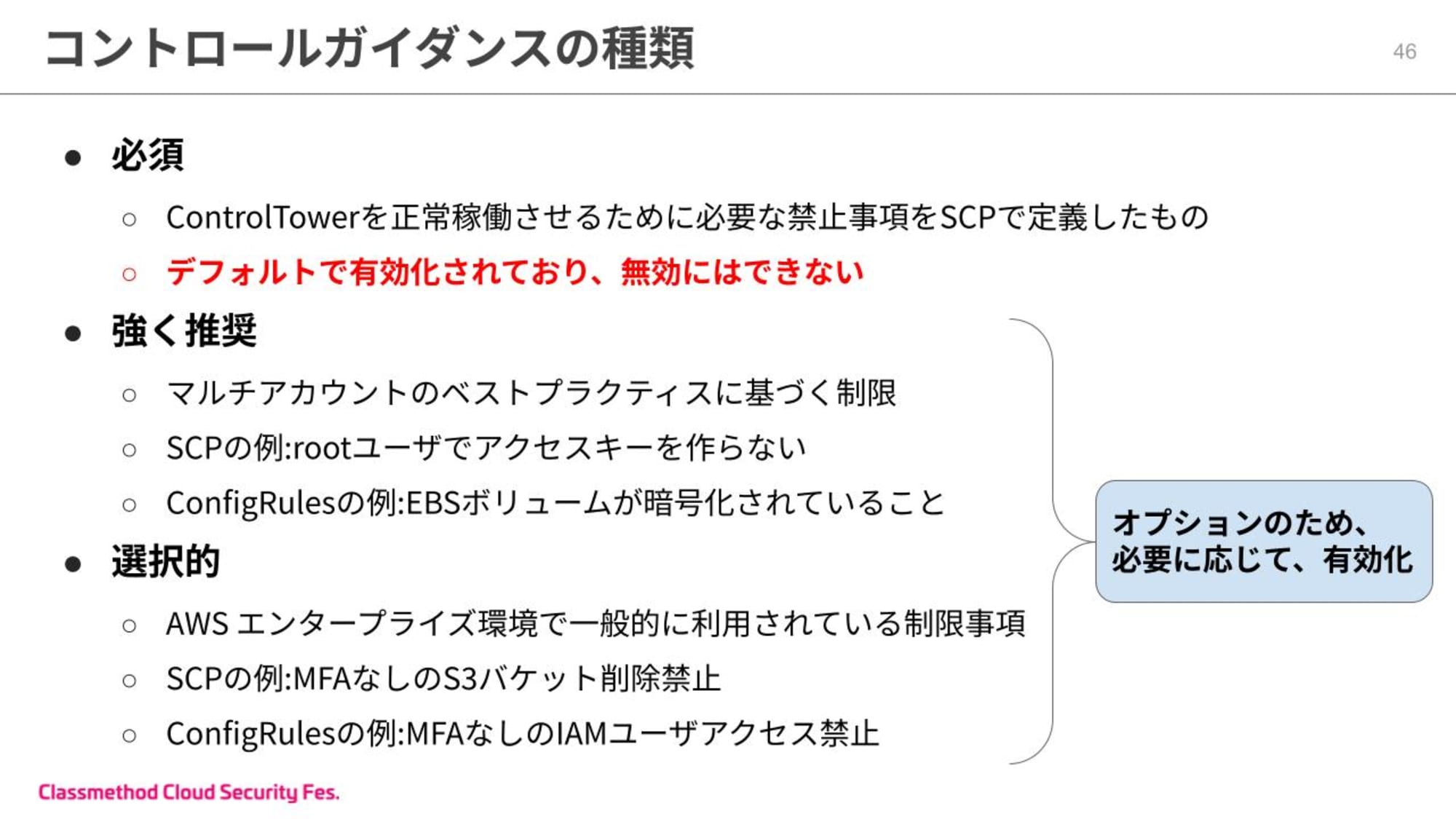

ガイダンスには、組織のニーズに応じて、必須・強く推奨・選択的の3つのレベルで提供されています。

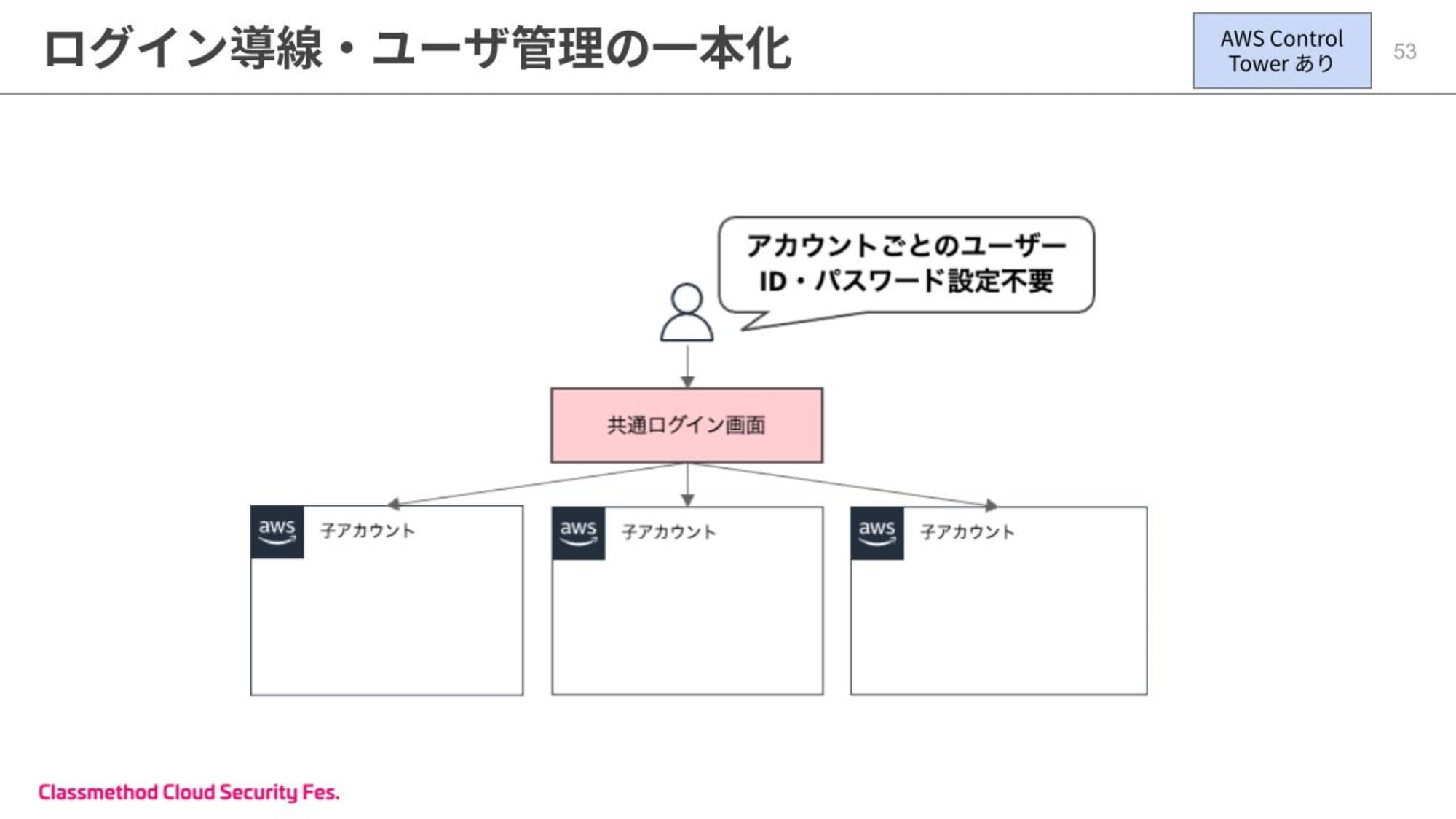

機能3. ID一元管理

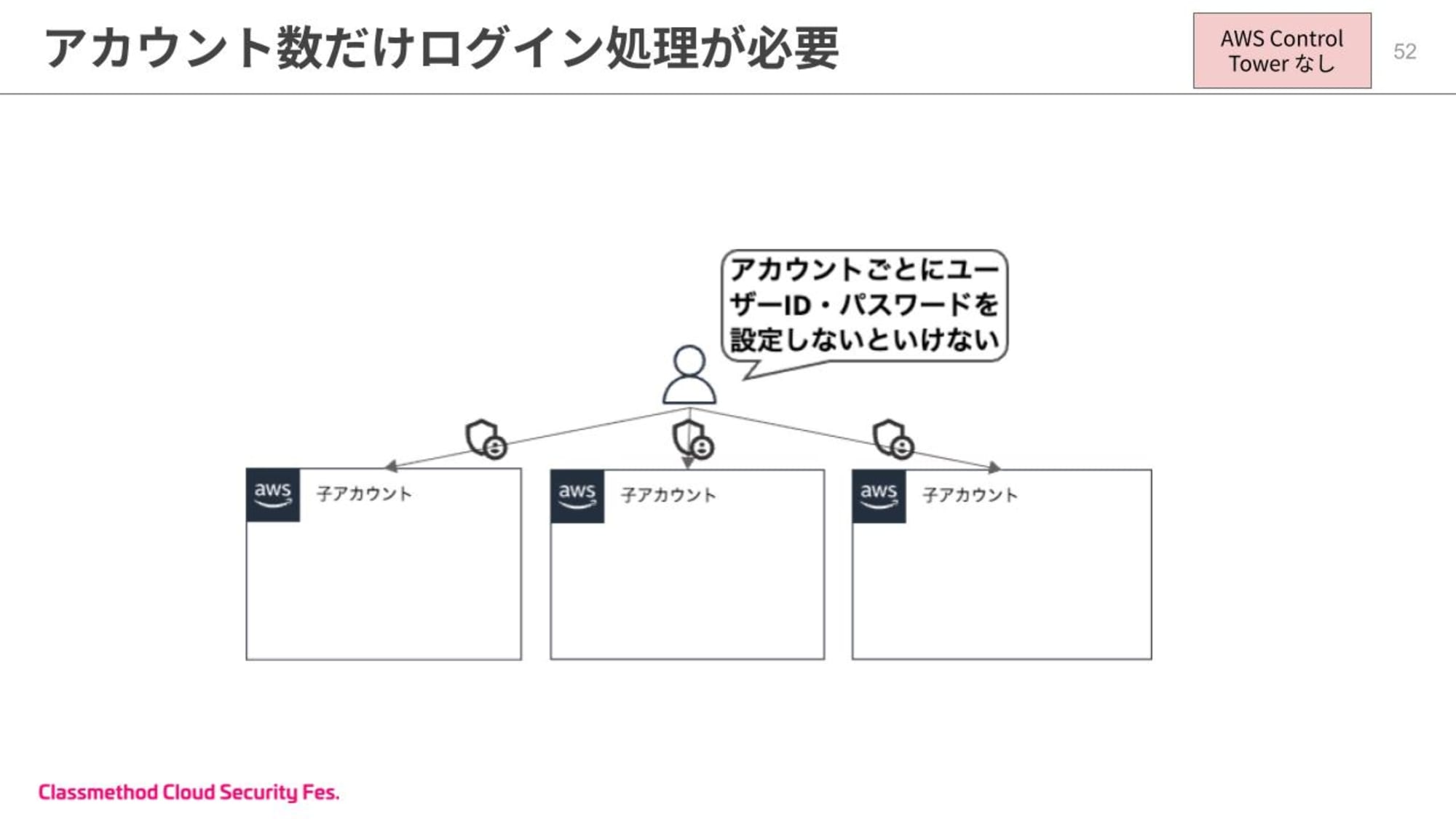

従来は各アカウントごとにIAMユーザID・パスワードが必要でした。

それがControl Towerにより、共通ログイン画面を設けられ、ユーザー管理と認証プロセスが簡略化されます。

この共通ログイン画面がIAM Identify Centerとなります。

これにより複数アカウント環境を、シンプルかつ安全に統合管理できます。

なお登壇中には時間の都合上お話しできませんでしたが、Control Tower で IAM Identify Center を利用することは必須ではありません。

IAM Identify Center を利用しないマルチアカウントのユーザー管理方法についてはこちらのブログをご参考ください。

機能4. AWSアカウント作成

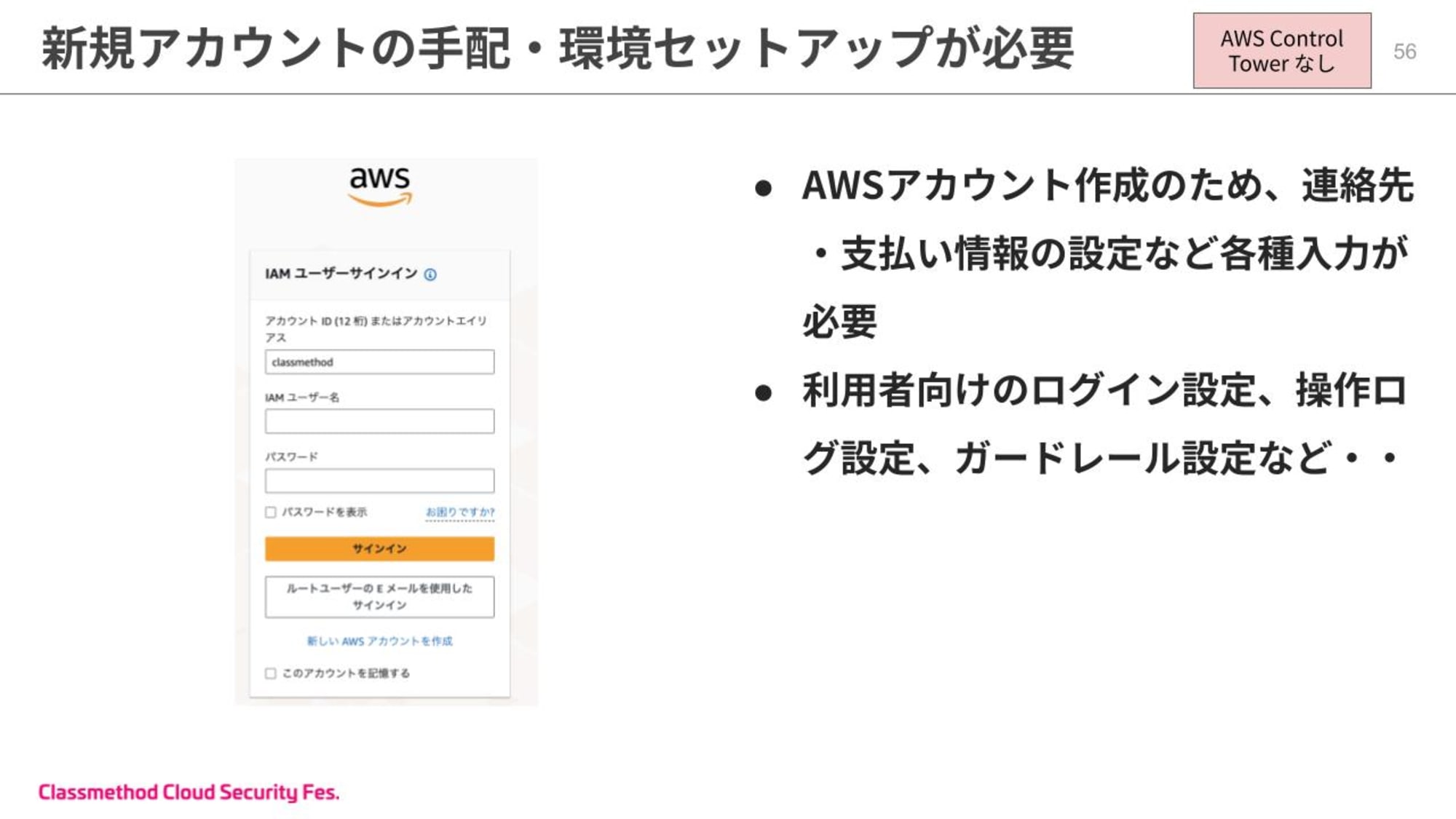

従来は手動で新規アカウントの手配・環境セットアップが必要でした。

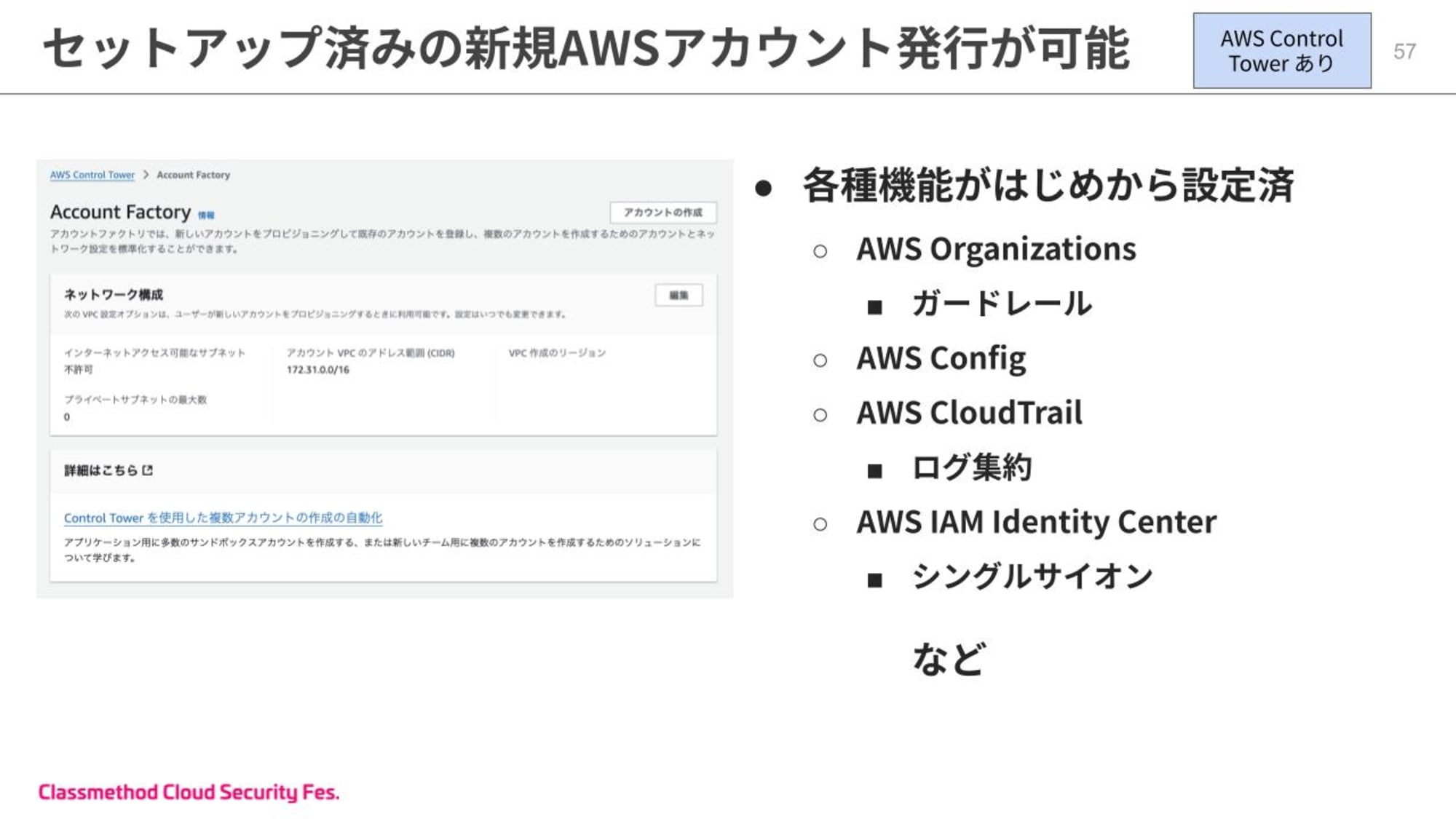

それがControl Towerによりセットアップ済みの新規AWSアカウント発⾏が可能となります。

これらのサービスがはじめから設定済であるため、ゼロから構築する手間なく、即座に最適化されたAWSアカウントを作成できます。

弊社AWS総合支援サービス「クラスメソッドメンバーズ」でも、2024年10月8日(火)からマルチアカウント管理者向けにAWSアカウントをお客様自身で発行できる「AWSアカウントセルフ発行」をご提供しております。

詳細は以下をご参考ください。

4. まとめ

AWS Control Towerは、マルチアカウント環境のセットアップと統制を自動化するサービスです。

Control Towerにより様々なAWSサービスが有効化され、マルチアカウント運用のお悩みをこれらの機能で解決できます。

当日いただいたQ&A

| ご質問 | 回答 |

|---|---|

| クラスメソッドを通じてAWSを利用しております。アカウントの追加は御社へのリクエストで増やすという認識ですが、弊社のような場合はControl Towerは利用できるのでしょうか。 | ご認識の通りです。組織管理プランをお使いのお客様のアカウントへの追加は弊社サポートにご依頼いただくこととなります。一方先月からアカウントセルフ発行機能と呼ばれるサービスもリリースし、お客様自身でもアカウント発行が可能となっております。詳細はこちら |

| 単一のAWS Organization内に開発環境、本番環境の二種類のAWSアカウントが存在しており、開発環境のアカウントにはxxxという制御を掛け、本番環境アカウントには、yyyという、開発環境より高度なセキュリティ制御を掛けたい、といった場合、Control Towerはどのように使えばよいでしょうか。 例えば、本番環境用Organization Unitと下位環境用Organization Unitを分けて、各OUに対して異なる制御を掛けるといったことは可能なのでしょうか。 |

はい、もちろん可能です。AWS Control Towerは、まさにそのようなマルチアカウント環境のガバナンスと制御に非常に適したサービスです。下記のような制御をしていただくことで、環境ごとに異なるセキュリティ制御を効率的に実装できます。 ・本番環境OU: より厳格な制御 ・開発環境OU: やや緩和された制御 |

| AWS Organization + Control Towerを利用すれば、1つの親AWSアカウントに属する子アカウントそれぞれで料金支払いのカードを変えたりすることはできるのでしょうか? | 結論として、1つのOrganization内で子アカウントごとに異なるクレジットカードを設定することはできません。変更が必要な場合は、別々のAWS Organizationsを作成もしくは、完全に独立したAWSアカウントとして管理していく必要がございます。 |

| SecurityHubのセキュリティー基準とControl Towerの検知コントロールの中身は一部重複している気がするのですが、Control Towerの検知コントロールはSecurityHubを網羅できているのでしょうか。それとも、SecurityHubのセキュリティー基準にしかない特徴もあるのでしょうか。 | Control TowerとSecurity Hubの関係についてご質問ありがとうございます。こちらの公式ドキュメントにあるように、Control TowerはSecurityHubの検出コントロールを活用しており、SecurityHubで検出された結果をControl Towerのコントロールとして表示することができます。 一方、SecurityHubコントロールが一部機能しないリージョンもございますので、網羅できているかはAWS環境をご確認いただく必要がございます。 |

参考サイト

- AWS公式

- Classmethod 公式ナレッジ

- DevelopersIO

- AWS入門ブログリレー2024〜AWS Control Tower編〜 | DevelopersIO

- [2024最新版]AWS Control Towerを使ったセキュアなマルチアカウント環境の作り方 #devio2024 #cm_odyssey | DevelopersIO

- AWS が公開している AWS Control Tower の学習コンテンツをまとめてみた | DevelopersIO

- 【登壇資料】AWS Control Towerから始める組織的AWS統制 〜主要なサービスの概要と設計の勘所〜 | DevelopersIO

- AWS Organizationsでマルチアカウント戦略を始めよう【ウェビナー資料公開】 | DevelopersIO

- [登壇レポート]JAWS-UG朝会 #42で『AWSのマルチアカウント戦略とAWS Control Tower』というタイトルで登壇しました | DevelopersIO

- 2021年末版Control Tower総まとめ〜これからAWSマルチアカウント管理したい人に向けて〜 #reinvent | DevelopersIO

さいごに

今回は「20分で分かる!Control Towerが実現できる効率的なマルチアカウント管理」というタイトルで登壇した内容をご紹介しました。

イベントご参加いただいた皆様ありがとうございました!

今回は初心者向けの機能概要しかお話し出来ませんでしたが、これからControl Towerの導入を検討している方の参考になれば嬉しいです。

また弊社にてマルチアカウント管理支援も行っておりますので、ぜひご相談いただければと思います。

以上、おつまみ(@AWS11077)でした!